서버/AWS

AWS VPC

Tada.*+

2024. 2. 2. 15:15

728x90

* 각 구성 요소에 대한 포스팅은 하나 씩 정리해 나가는 중.

VPC

사용자가 정의하는 AWS 계정 사용자 전용 가상의 네트워크이다.

사용자가 원하는대로 IP 주소 범위를 선택하고, 서브넷, 라우팅 테이블, 네트워크 게이트웨이 등을 구성하여 가상의 네트워크 환경을 구축할 수 있다.

한마디로 AWS용 나만의 개인 네트워크 망 데이터센터 라고 이해하면 된다.

아래는 VPC 개념 등장 전(좌측), EC2-클래식 네트워크 환경에서 여러 사용자의 인스턴스들이 복잡하게 얽혀져 있는 것을 알 수 잇고, VPC 등장 후(우측), 인스턴스들이 VPC에 속하게 되면서 네트워크 영역을 구분할 수 있게 되었다.

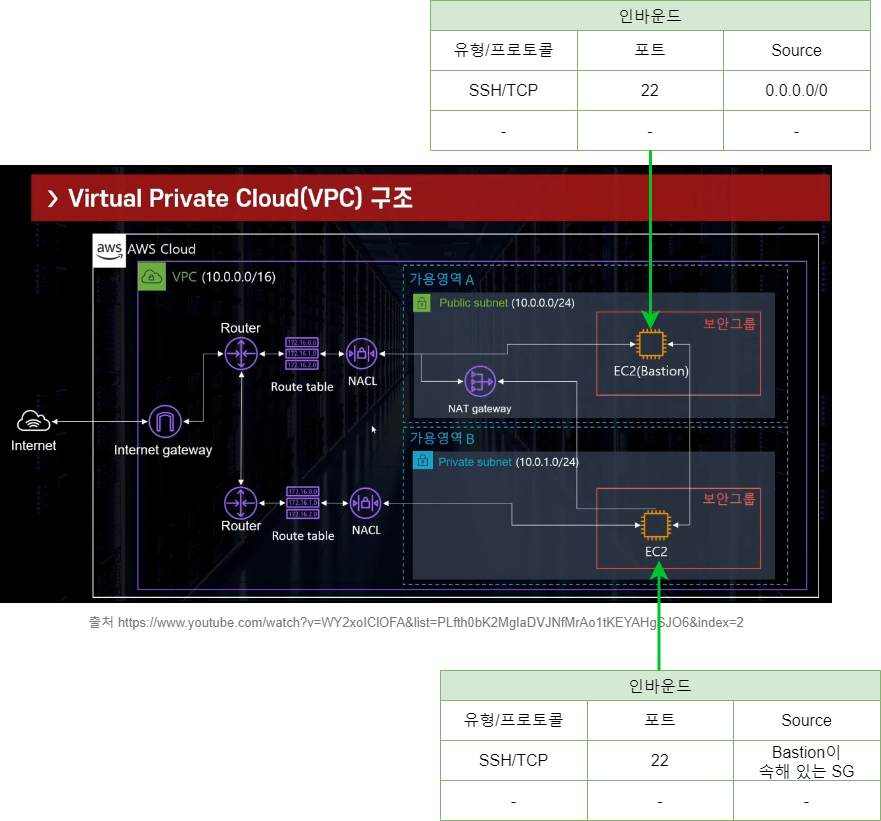

아래 이미지는 VPC 내 구성요소들에 대한 인프라 구조이다.

구성 요소에 대해 하나씩 개념 정리를 하고, 실습을 통해 아래와 같은 인프라 구조를 만들어내는 것이 목표이다.

VPC 구성 요소

- AZ(Avalibilaty Zone)

- 서브넷 (서브네팅 개념 참고 : https://tadaiswhatever.tistory.com/362)

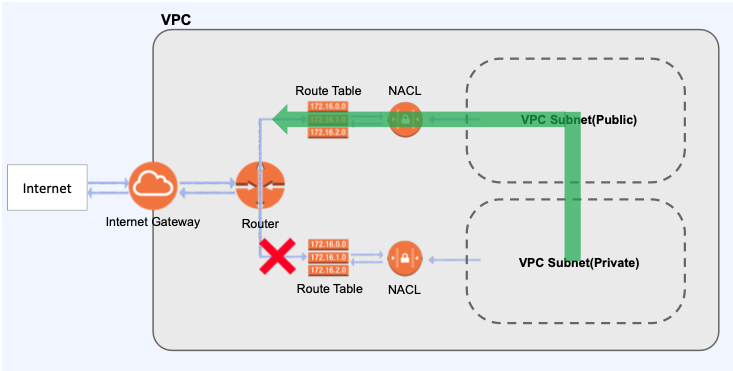

- Internet gateway(IGW) / Routing table

- 보안 : NACL / Security Group

- NACL과 Security Group 규칙이 충돌한다면, SG가 더 높은 우선순위를 가짐. 즉, 특정 인스턴스에 대한 트래픽이 SG 규칙에 의해 허용된다면, NACL 규칙을 무시한다.

참고 사이트

- NACL과 Security Group 규칙이 충돌한다면, SG가 더 높은 우선순위를 가짐. 즉, 특정 인스턴스에 대한 트래픽이 SG 규칙에 의해 허용된다면, NACL 규칙을 무시한다.

- NAT(Network Address Translation) Instance / NAT Gateway & Bastion Host

- Public과 Priavate 서브넷을 나누어 보안을 더 강화하기 위해 고안된 서비스

- Private 서브 내에 존재하는 인스턴스에 접근하여 직접적인 작업을 하기 위한 해결책. 상황 예제) RDS DB에 데이터를 직접 CRUD하고 싶을 때, 인터넷에 올라가 있는 라이브러리를 다운받을 때 등

- Private 서브넷에 존재하는 인스턴스와 인터넷이 통신할 수 있게 해주는 대리 역할을 함.

- Bastion Host

- 외부에서 Private 인스턴스에 접근하기 위한 인스턴스

- NAT Instance는 단일 EC2임. (요즘은 쓰지 않는 추새이나, NAT Gateway는 비용이 비싸 NAT Instance를 사용하는 기업도 있다고 함..) [ 참고 : https://kimjingo.tistory.com/180 ]

- EC2이기 때문에 죽을 수도 있음. 가용성 미보장

- EC2이기 때문에 서버 사양에 따라 보장되는 게 달라짐

- SG 영향을 받음

- NAT Instance가 직접 생성한 트래픽은 전혀 없음. Private 서브넷의 인스턴스 또는 인터넷에서 요청한 트래픽만 존재함. 그렇기 때문에 Source/Destination Check를 해제해야 함

- Bastion을 겸할 수 있음

- NAT Gateway

- 고가용성 보장.

- 5G ~ 45G, 트래픽에 따라 자동으로 달라짐.

- SG 영향을 받지 않음. [ 인프라 구조 이미지를 보면 Private Subnet 안에, SG 외부에 존재함. ]

- Private 인스턴스에서 외부에 접근하기 위한 서비스. 즉, 외부에서 해당 인스턴스로 접근은 할 수 없게 하되, 인스턴스에서 외부로 접근할 수 있도록 해주는 서비스. 생성 후 Private 서브넷의 라우팅 테이블을 수정해줘야 함. (아래 간단 설명)

이미지 출처

내부 트래픽에 대해서는 local로 보내고, 그 외의 트래픽에 대해서는 모두 Public 서브넷에 존재하는 NAT Gateway로 보내라.고 설정된 것임.NAT Gateway는 AWS에서 제공하는 서비스

VPC 파생 서비스

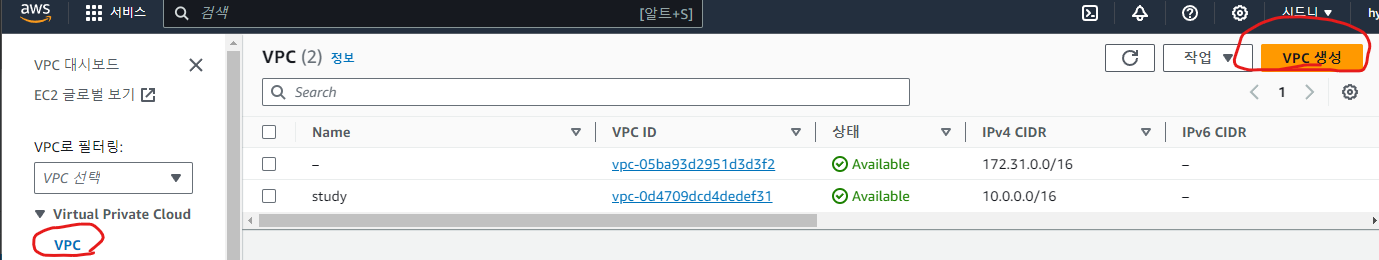

실습

이 글에서의 실습은 오직 VPC만 생성하는 실습이며, VPC 내에 들어가는 모든 구성요소에 대한 실습을 진행하여 내가 원하는 인프라 구조를 만들기 위해서는 위 'VPC 구성 요소' 하나 하나에 대한 글을 보고 그 글에 적혀있는 실습을 따라하면 된다.

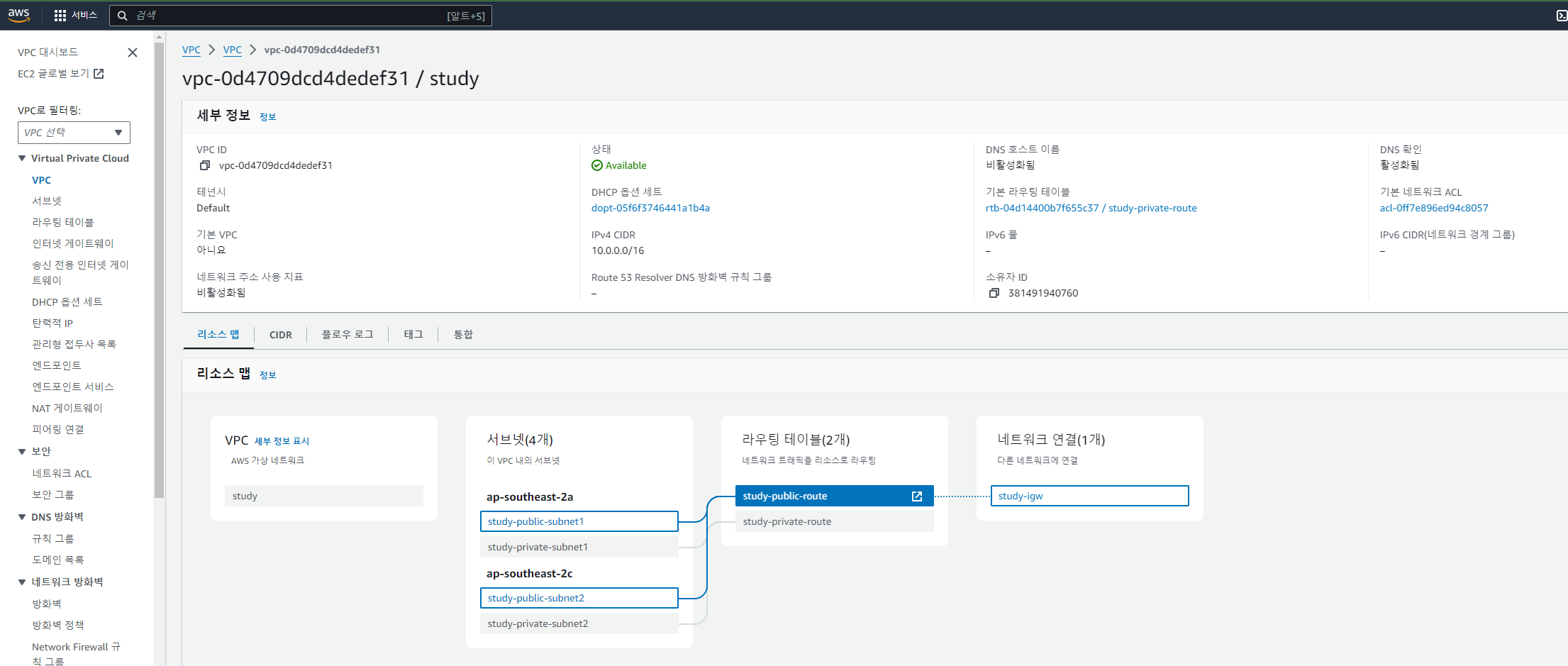

모든 구성요소들을 설정한 후의 해당 VPC 인프라 구조를 확인하려면 아래와 같이 확인 가능하다.

아래는 전체 실습 PPT

이건 걍 ..

AWS-Architecture-Icons-Deck_For-Light-BG_10232023.pptx

12.64MB

728x90